Người tìm việc trở thành mục tiêu của chiến dịch lừa đảo qua điện thoại di động

Các nhà nghiên cứu bảo mật đã tiết lộ hôm thứ Ba về một chiến dịch lừa đảo tinh vi nhắm vào người tìm việc, với mục đích cài đặt phần mềm độc hại nguy hiểm vào điện thoại của họ.

Chiến dịch được Zimperium zLabs phát hiện nhắm vào điện thoại di động Android và có mục đích phân phối một biến thể của trojan ngân hàng Antidot mà các nhà nghiên cứu đặt tên là AppLite Banker.

"Khả năng đánh cắp thông tin đăng nhập từ các ứng dụng quan trọng như ngân hàng và tiền điện tử của trojan AppLite khiến trò lừa đảo này cực kỳ nguy hiểm," Jason Soroko, chuyên gia cao cấp tại Sectigo, nhà cung cấp quản lý vòng đời chứng chỉ tại Scottsdale, Arizona cho biết.

"Khi lừa đảo qua di động ngày càng gia tăng, người dùng cần cảnh giác với những lời mời việc không mong muốn và luôn xác minh tính hợp pháp của các liên kết trước khi nhấp vào," ông nói với TechNewsWorld.

"Trojan ngân hàng AppLite yêu cầu quyền truy cập thông qua tính năng trợ năng của điện thoại," James McQuiggan, chuyên gia về nhận thức bảo mật tại KnowBe4, nhà cung cấp đào tạo nhận thức bảo mật ở Clearwater, Florida bổ sung.

"Nếu người dùng không nhận thức được điều này," ông nói với TechNewsWorld, "họ có thể cho phép kiểm soát hoàn toàn thiết bị của mình, khiến dữ liệu cá nhân, vị trí GPS và thông tin khác có sẵn cho tội phạm mạng."

Chiến thuật 'Vỗ béo lợn'

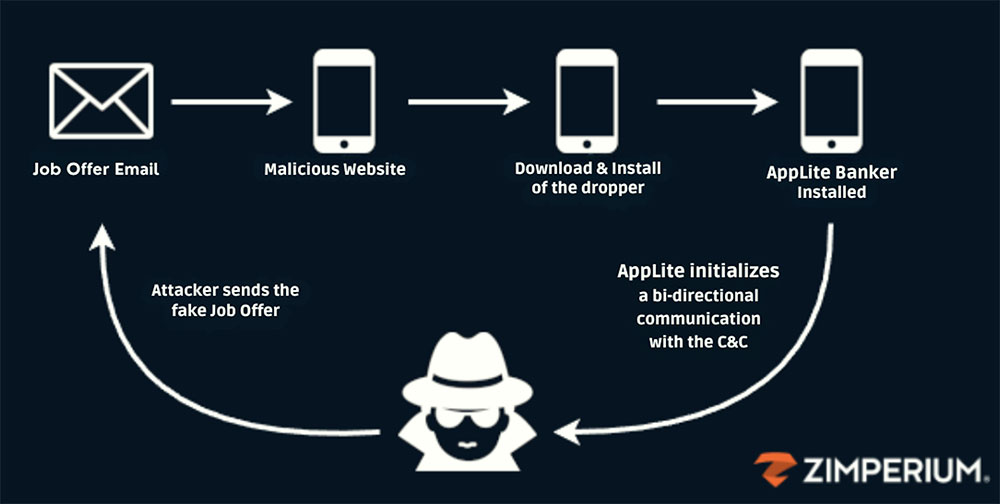

Trong một bài đăng trên trang web của Zimperium, nhà nghiên cứu Vishnu Pratapagiri giải thích rằng những kẻ tấn công tự giới thiệu là nhà tuyển dụng, dụ dỗ nạn nhân không nghi ngờ bằng các lời mời việc làm. Trong quá trình tuyển dụng giả mạo, chiến dịch lừa đảo lừa nạn nhân tải xuống một ứng dụng độc hại đóng vai trò là trình cài đặt, cuối cùng cài đặt AppLite.

"Những kẻ tấn công đứng sau chiến dịch lừa đảo này đã thể hiện khả năng thích ứng đáng kinh ngạc, tận dụng các chiến lược kỹ thuật xã hội đa dạng và tinh vi để nhắm mục tiêu vào nạn nhân," Pratapagiri viết.

Một chiến thuật chính được những kẻ tấn công sử dụng là giả mạo nhà tuyển dụng hoặc đại diện nhân sự từ các tổ chức nổi tiếng. Nạn nhân bị dụ dỗ phản hồi các email lừa đảo, được tạo cẩn thận để giống như lời mời việc làm thật hoặc yêu cầu thông tin bổ sung.

"Mọi người đang tuyệt vọng tìm việc, vì vậy khi họ thấy công việc từ xa, lương tốt, phúc lợi tốt, họ nhắn tin lại," Steve Levy, cố vấn tài năng chính tại DHI Group, công ty mẹ của Dice - thị trường việc làm cho ứng viên tìm kiếm vai trò công nghệ và nhà tuyển dụng tìm kiếm nhân tài công nghệ toàn cầu, tại Centennial, Colorado nhận xét.

"Điều đó bắt đầu làm quả bóng tuyết lăn," ông nói với TechNewsWorld. "Nó được gọi là vỗ béo lợn. Nông dân sẽ vỗ béo lợn từng chút một, để khi đến lúc nấu, chúng thực sự to và mọng nước."

Sau liên lạc ban đầu, Pratapagiri giải thích rằng các tác nhân đe dọa hướng dẫn nạn nhân tải xuống một ứng dụng CRM Android được cho là hợp pháp. Mặc dù có vẻ hợp pháp, ứng dụng này hoạt động như một trình cài đặt độc hại, tạo điều kiện triển khai phần mềm độc hại chính vào thiết bị của nạn nhân.

Chuyển hướng mạnh mẽ sang tấn công di động

Stephen Kowski, CTO tại SlashNext, một công ty bảo mật máy tính và mạng ở Pleasanton, California, lưu ý rằng chiến dịch AppLite thể hiện sự tiến hóa tinh vi của các kỹ thuật lần đầu xuất hiện trong Operation Dream Job, một chiến dịch toàn cầu được thực hiện năm 2023 bởi nhóm Lazarus khét tiếng của Bắc Triều Tiên.

Trong khi Operation Dream Job ban đầu sử dụng tin nhắn LinkedIn và tệp đính kèm độc hại để nhắm vào người tìm việc trong lĩnh vực quốc phòng và hàng không vũ trụ, các cuộc tấn công ngày nay đã mở rộng để khai thác lỗ hổng di động thông qua các trang đơn xin việc giả mạo và trojan ngân hàng.

"Sự chuyển hướng mạnh mẽ sang tấn công ưu tiên di động được chứng minh bởi thực tế là 82% trang web lừa đảo giờ đây nhắm cụ thể vào thiết bị di động, với 76% sử dụng HTTPS để có vẻ hợp pháp," ông nói với TechNewsWorld.

"Các tác nhân đe dọa đã tinh chỉnh chiến thuật kỹ thuật xã hội của họ, vượt xa khỏi phần mềm độc hại đơn giản dựa trên tài liệu để triển khai các trojan ngân hàng di động tinh vi có thể đánh cắp thông tin đăng nhập và xâm phạm dữ liệu cá nhân, cho thấy các chiến dịch này tiếp tục phát triển và thích nghi để khai thác các bề mặt tấn công mới," Kowski giải thích.

"Dữ liệu nội bộ của chúng tôi cho thấy người dùng có khả năng nhấp vào email độc hại cao gấp bốn lần khi sử dụng thiết bị di động so với máy tính để bàn," Mika Aalto, đồng sáng lập và CEO của Hoxhunt, nhà cung cấp giải pháp nhận thức bảo mật doanh nghiệp tại Helsinki bổ sung.

"Điều đáng lo ngại hơn là người dùng di động có xu hướng nhấp vào các email độc hại này với tỷ lệ còn cao hơn vào đêm khuya hoặc sáng sớm, cho thấy mọi người dễ bị tấn công trên di động hơn khi họ mất cảnh giác," ông nói với TechNewsWorld. "Những kẻ tấn công rõ ràng nhận thức được điều này và liên tục phát triển chiến thuật để khai thác các điểm yếu này."

Làn sóng lừa đảo mạng mới này nhấn mạnh các chiến thuật đang phát triển được tội phạm mạng sử dụng để khai thác người tìm việc, những người luôn muốn làm hài lòng nhà tuyển dụng tiềm năng, Soroko nhận xét.

"Bằng cách lợi dụng niềm tin của cá nhân vào các lời mời việc làm có vẻ hợp pháp, những kẻ tấn công có thể lây nhiễm thiết bị di động với phần mềm độc hại tinh vi nhắm vào dữ liệu tài chính," ông nói. "Việc sử dụng thiết bị Android, đặc biệt, cho thấy xu hướng ngày càng tăng của các chiến dịch lừa đảo dành riêng cho di động."

"Hãy cẩn thận với những gì bạn cài đặt bên ngoài trên thiết bị Android," ông cảnh báo.

Doanh nghiệp cũng cần được bảo vệ

Levy của DHI lưu ý rằng các cuộc tấn công vào người tìm việc không chỉ giới hạn ở điện thoại di động. "Tôi không nghĩ điều này chỉ giới hạn ở điện thoại di động," ông nói. "Chúng ta đang thấy điều này trên tất cả các nền tảng xã hội. Chúng ta đang thấy điều này trên LinkedIn, Facebook, TikTok và Instagram."

"Không chỉ những trò lừa đảo này phổ biến, chúng còn rất xảo quyệt," ông tuyên bố. "Chúng lợi dụng tình cảm của người tìm việc."

"Tôi có thể nhận được ba đến bốn tin nhắn như vậy mỗi tuần," ông nói tiếp. "Tất cả tự động đi vào thư mục rác của tôi. Đây là phiên bản mới của những email hoàng tử Nigeria yêu cầu bạn gửi cho họ 1.000 USD và họ sẽ trả lại cho bạn 10 triệu USD."

Ngoài khả năng bắt chước các công ty doanh nghiệp, AppLite còn có thể giả dạng làm các ứng dụng Chrome và TikTok, thể hiện phạm vi rộng các vectơ mục tiêu, bao gồm chiếm quyền kiểm soát toàn bộ thiết bị và truy cập ứng dụng.

"Mức độ truy cập được cung cấp cho những kẻ tấn công cũng có thể bao gồm thông tin đăng nhập doanh nghiệp, ứng dụng và dữ liệu nếu thiết bị được người dùng sử dụng để làm việc từ xa hoặc truy cập cho nhà tuyển dụng hiện tại của họ," Pratapagiri viết.

"Khi thiết bị di động đã trở nên thiết yếu cho hoạt động kinh doanh, việc bảo mật chúng là rất quan trọng, đặc biệt để bảo vệ chống lại nhiều loại tấn công lừa đảo khác nhau, bao gồm cả những nỗ lực lừa đảo tinh vi nhắm vào di động này," Patrick Tiquet, phó chủ tịch phụ trách bảo mật và kiến trúc của Keeper Security, một công ty quản lý mật khẩu và lưu trữ trực tuyến, tại Chicago cho biết.

"Các tổ chức nên triển khai chính sách quản lý thiết bị di động mạnh mẽ, đảm bảo rằng cả thiết bị do công ty cấp và thiết bị BYOD đều tuân thủ các tiêu chuẩn bảo mật," ông nói với TechNewsWorld. "Cập nhật thường xuyên cho cả thiết bị và phần mềm bảo mật sẽ đảm bảo các lỗ hổng được vá kịp thời, bảo vệ chống lại các mối đe dọa đã biết nhắm vào người dùng di động."

Aalto cũng khuyến nghị áp dụng các nền tảng quản lý rủi ro con người (HRM) để giải quyết sự tinh vi ngày càng tăng của các cuộc tấn công lừa đảo di động.

"Khi một cuộc tấn công mới được nhân viên báo cáo, nền tảng HRM học cách tự động tìm các cuộc tấn công tương tự trong tương lai," ông nói. "Bằng cách tích hợp HRM, các tổ chức có thể tạo ra một văn hóa bảo mật linh hoạt hơn, nơi người dùng trở thành người bảo vệ tích cực chống lại các cuộc tấn công lừa đảo di động và smishing."